この記事では、PHP脆弱性(CVE-2024-4577)を狙う攻撃の概要と急増傾向、影響を受ける環境(例:Windows上のPHP-CGI)や確認手順、修正プログラム適用を中心とした具体策を整理。日々の点検・平時の備えまで示し、緊急時に何を優先すべきか迷う悩みを解決します。

目次

- 1 PHPの脆弱性とは何か:基礎とリスク全体像

- 2 最近注目されたPHPの重大脆弱性と攻撃動向(例:CVE-2024-4577)

- 3 PHPの脆弱性が潜みやすい箇所(どこを守るべきか)

- 4 代表的なPHP脆弱性の種類と実践的な対策

- 5 PHPの安全な設定と開発ベストプラクティス

- 6 脆弱性の検出・診断・テストの進め方

- 7 脆弱性が見つかったときの対応手順(インシデント対応)

- 8 継続的に安全性を保つ運用体制(DevSecOps)

- 9 まとめ:PHP脆弱性対策で最優先すべきチェック項目

PHPの脆弱性とは何か:基礎とリスク全体像

「php 脆弱性」とは、PHPで作られたWebアプリケーションや、その実行環境(PHP本体・設定・運用)に存在する“攻撃される原因”のことです。脆弱性は単なるバグではなく、悪用されることで情報漏えい、サイト改ざん、アカウント乗っ取りなどの実害につながります。ここでは、まず脆弱性の定義を整理し、なぜPHPが狙われやすいのか、そして被害がどのように広がるのかを俯瞰します。

脆弱性の定義(設計・実装・運用の観点)

脆弱性は「プログラムの欠陥」として語られがちですが、実際には設計・実装・運用のどこに問題があるかで性質が変わります。php 脆弱性を正しく理解するには、原因の層を分けて捉えることが重要です。

- 設計起因の脆弱性:仕様や構成の時点で危険が内包されている状態です。たとえば、権限の考え方が曖昧で「誰が何をできるか」が定義されていない、入力の信頼境界(どこからが外部入力か)が曖昧、といった設計は後からの修正コストが膨らみやすく、抜け漏れも生みます。

- 実装起因の脆弱性:コードの書き方により攻撃が成立する状態です。入力値の扱い、認証・認可の実装ミス、想定外の文字列処理など、開発時の不注意や理解不足が原因になります。特にPHPはWeb入力を扱う場面が多く、境界チェックの不足が直接リスクになりやすいのが特徴です。

- 運用起因の脆弱性:システムの運用方法や設定、更新手順が原因で生まれる状態です。パッチ未適用、不要な機能の有効化、アクセス制御の不備、機密情報の管理不足など、コードが正しくても“運用の穴”で侵入されることがあります。

つまり「php 脆弱性」は、PHPのコードだけを点検しても十分ではありません。設計で安全性を担保し、実装で堅牢にし、運用で劣化させない——この3点が揃って初めてリスクを下げられます。

PHPが攻撃対象になりやすい主な理由

PHPが狙われやすいのは、言語として“弱い”からという単純な話ではありません。利用されている環境の広さ、歴史の長さ、運用のされ方が重なって攻撃者にとって「狙う価値が高い」状態になりやすいことが理由です。

利用規模が大きく攻撃面が広い

PHPはWeb開発で長年広く使われてきたため、インターネット上に膨大なPHPアプリケーションが存在します。攻撃者から見ると、標的候補が多いほど自動化(スキャンや探索)による“当たり”が出やすく、投下コストに対してリターンが大きくなります。

また、PHPはWebサーバと密接に組み合わさって動くことが多く、公開範囲(URLとして外部からアクセスできる範囲)が広がりやすい傾向があります。結果として、以下のような“攻撃面(アタックサーフェス)”が増えます。

- 公開API・フォーム・検索など外部入力点の増加

- 管理画面や運用用エンドポイントの露出

- 複数の機能追加に伴うURL・パラメータの増加

攻撃面が広いほど、どこか1点でも弱い箇所があると突破口になり得るため、php 脆弱性は「全体の面積」でリスクが増幅します。

古いPHPバージョンやレガシー資産が残りやすい

PHPは歴史が長く、過去に作られたシステムが現役で稼働し続けているケースが珍しくありません。ビジネス上の事情で刷新が難しい、担当者が変わって仕様が分からない、改修すると影響範囲が大きい——こうした要因により、古いPHPバージョンや古い設計のまま運用されやすくなります。

レガシー環境が残ると、一般的に次のような問題が同時に起こりやすくなります。

- 更新・移行の停止により、脆弱性対応が遅れる

- 過去の実装慣習(外部入力の直接利用など)が残りやすい

- 追加改修の継ぎ足しで構造が複雑化し、見落としが増える

結果として、php 脆弱性は「単発の欠陥」ではなく「積み重なった負債」として表面化し、攻撃者にとって攻略しやすい状態が固定化されることがあります。

設定不備・初期設定のまま運用されやすい

PHPはアプリケーションのコードだけでなく、周辺設定(Webサーバ設定、PHP設定、環境変数、権限設定など)の影響を大きく受けます。ところが、構築直後の初期設定のまま運用されていたり、変更履歴が管理されていなかったりすると、意図しない情報露出や侵入経路につながります。

特に運用面では「動いているから触らない」という心理が働きやすく、次のような状態が残存しがちです。

- 不要な機能・モジュールが有効なまま

- 公開不要な管理機能が外部から到達可能

- 権限設計が甘く、ファイルやディレクトリが過剰にアクセス可能

設定不備は、攻撃者にとって“高度な技術”が不要な入口になり得ます。つまり、php 脆弱性はコードレビューだけでなく、設定と運用の棚卸しによって初めて見えるリスクも多いのです。

脆弱性が招く被害のパターン(漏えい・改ざん・乗っ取り等)

php 脆弱性が悪用されたときの被害は、単に「サイトが落ちる」だけに留まりません。攻撃は段階的に進み、最終的に事業継続や信用に大きなダメージを与えるケースがあります。代表的な被害パターンを、起点から結果までの流れがイメージできる形で整理します。

- 情報漏えい:顧客情報、問い合わせ内容、会員情報、APIキーなどが外部に流出するリスクです。漏えいは二次被害(不正ログイン、なりすまし、フィッシングの踏み台化)を誘発しやすく、事故対応が長期化しがちです。

- 改ざん:Webページの内容を書き換えられ、虚偽情報の掲載や不正なリンク・スクリプトの埋め込みが行われます。訪問者がマルウェア配布サイトへ誘導されたり、ブランド毀損に直結したりするため、影響は外部へ広がります。

- アカウント乗っ取り:管理者・運用担当の権限が奪われると、コンテンツ操作だけでなく、設定変更やユーザー追加など“正規の操作”として侵害が継続します。ログ上は通常操作に見えることもあり、発見が遅れる要因になります。

- サービス停止(可用性低下):システム資源の枯渇、設定破壊、データ破損などによりサービスが停止・劣化します。直接的な売上損失だけでなく、復旧作業・調査対応のコストも発生します。

- 踏み台化:侵入後に別システムや社内ネットワークへ攻撃が広がる足掛かりにされるケースです。外部公開されているPHPシステムが起点となり、被害範囲が想定外に拡大することがあります。

重要なのは、php 脆弱性の被害は「単発のイベント」ではなく、侵入→潜伏→拡大→悪用という連鎖で進みやすい点です。そのため、脆弱性の存在は“将来の事故”ではなく、いつでも現実化し得る経営リスクとして捉える必要があります。

最近注目されたPHPの重大脆弱性と攻撃動向(例:CVE-2024-4577)

「php 脆弱性」は定期的に話題になりますが、近年は“見つかった瞬間に攻撃が始まる”タイプの事例が増えています。特にCVE-2024-4577のように、インターネットに公開された環境で条件がそろうと、リモートから深刻な被害につながり得る脆弱性は、攻撃者にとっても「自動化しやすい標的」になりやすい点が特徴です。本章では、重大脆弱性の概要、攻撃のされ方、影響有無の見分け方、緊急対応から恒久対策までを、実務で使える観点で整理します。

脆弱性の概要と影響範囲

CVE-2024-4577は、特定条件下のPHP実行環境において、外部からのリクエストを契機に不正な処理が実行され得る、非常に影響の大きいクラスの脆弱性として注目されました。重要なのは「PHPそのものの問題」に見えても、実際の影響範囲は“どのようにPHPを動かしているか(特にCGI系の実行形態)”に強く依存する点です。

影響の考え方としては、次の軸で整理すると判断が速くなります。

- 実行形態:PHPをCGIとして動かしているか、FastCGI(php-fpm)か、モジュール(Apache module)か

- 公開範囲:インターネットから当該エンドポイントへ到達可能か(社内限定か、VPN配下か等)

- 入口の有無:WebサーバがPHPに処理を渡す経路(拡張子判定、パスルール、URL設計)が存在するか

- 周辺設定:Webサーバ/PHP設定の組み合わせが、特定の入力を危険な形で解釈し得るか

つまり、単に「PHPのバージョンが新しい/古い」だけではなく、“公開されたWeb経路+影響を受ける実行形態+特定の設定条件”が重なったときに、被害が現実化しやすいのがポイントです。

攻撃手法の特徴(ネットワーク経由での侵入・横展開の観点)

重大なphp 脆弱性が悪用される場合、攻撃は次の流れで進むことが多く、初動で食い止められるかどうかは「侵入後の動き」を想定できているかに左右されます。

1. ネットワーク経由での侵入(入口の自動探索)

攻撃者はまず、インターネット上のWebサーバを広範にスキャンし、到達可能なパスや応答の特徴(ヘッダ、エラーメッセージ、挙動)から脆弱な条件を満たす可能性のある対象を抽出します。ここはボット化されやすく、公開直後から攻撃が急増しやすい領域です。

2. 不正リクエストの投入(RCE/任意コード実行につながる試行)

脆弱性の性質によっては、特定のパラメータやエンコード、リクエストの形式を工夫して、サーバ側で意図しない解釈を誘発します。ここで成功すると、コマンド実行・追加のペイロード取得などの「次の段階」へ移行します。

3. 横展開(侵入後の権限拡大・内部探索)

侵入後は、単にWebサーバを荒らすだけでなく、次のような横展開が行われる可能性があります。

- Webサーバ上の設定ファイルや環境変数から、DB資格情報・APIキー等を探索

- 同一ネットワーク内の別ホスト(DB、キャッシュ、管理画面)への接続試行

- cronやサービス設定を書き換えて永続化(再起動後も戻ってくる)

- Webシェル設置や不審なプロセス起動による遠隔操作

このため、対策は「脆弱性を塞ぐ」だけでなく、侵入済みの可能性を前提にログと挙動を点検することが欠かせません。

影響を受ける可能性があるシステムの見分け方

緊急対応時に重要なのは、全システムを同じ温度感で扱うのではなく、影響を受ける可能性が高いものから優先的に切り分けることです。CVE-2024-4577のような事例では、特に次の観点で該当可能性を確認します。

- PHPの起動方式:CGIとして稼働しているか(Webサーバ設定・起動コマンド・プロセス構成から確認)

- Web公開の有無:外部からHTTP/HTTPSで到達できるか(公開IP、FW、リバースプロキシ配下など)

- 該当ホストの役割:本番フロント、管理系、検証環境など(検証環境の“公開しっぱなし”が特に危険)

- ログに現れる兆候:突然増えた404/500、見慣れないUser-Agent、異常なクエリ文字列、短時間の大量アクセス

見分けの実務ポイントは、台帳(資産管理)と現物(設定・プロセス・公開経路)がズレている前提で動くことです。例えば「Apacheだから安全」「nginxだから無関係」と早合点せず、実際にPHPがどう連携しているか(CGI/FastCGI/モジュール)を確認して初めて判断できます。

緊急時の初動対応(被害拡大防止)

重大なphp 脆弱性が報告され、攻撃が観測されている状況では、初動の目的は明確です。“侵入を止める/侵入済みなら拡大を止める”。この段階で完璧な原因究明を目指すよりも、優先順位を切って封じ込めを先に実施します。

利用状況・公開範囲の緊急点検

最初に行うべきは、該当し得るPHP実行環境がどこにあり、どの範囲に公開されているかの棚卸しです。具体的には次を短時間で確認します。

- インターネット公開中のWebサーバ一覧(本番だけでなく検証・一時環境も含む)

- 各ホストでのPHP実行方式(CGI/FastCGI/モジュール)と関連設定

- 外部到達経路(ロードバランサ、リバースプロキシ、WAF、FW)の有無とルール

ここで「公開されていない」と判断できる環境は優先度を下げられます。一方、公開されている場合は、次のログ確認と緩和策へ即座に進みます。

ログ確認と不審挙動の洗い出し

封じ込めの前後で、侵害の兆候を確認します。見るべきは「失敗の痕跡」と「成功の痕跡」の両方です。

- Webサーバアクセスログ:不自然に長いURL、異常なエンコード、短時間の大量リクエスト、未知のパスへの探索

- エラーログ:普段出ない種類のエラーが急増していないか、特定パスへのエラー集中がないか

- OS/プロセス観点:見慣れないプロセス、外部への不審通信、権限の高い実行の痕跡

- ファイル改変:Web公開ディレクトリ配下の不審なファイル増加、更新時刻の偏り

ログ確認は「怪しい文字列を探す」だけでなく、平常時との差分(急増・急変)を見るのが有効です。普段のアクセス量やエラー率を把握していない場合でも、直近数時間〜数日での急変は検知しやすい傾向があります。

一時的な緩和策(WAF/アクセス制御等)

パッチ適用までの時間を稼ぐために、一時的な緩和策を取ります。恒久対策の代替にはなりませんが、被害拡大を抑える効果があります。

- WAFでの遮断:当該脆弱性を狙う典型的なリクエストパターンをルールでブロック(誤検知に注意しつつ段階的に)

- アクセス制御:管理系パスや特定エンドポイントをIP制限、認証必須化、公開停止

- 公開面の縮小:不要な仮想ホストや検証サイトの停止、到達経路(FW/LB)での遮断

- 監視強化:該当サーバのログ収集間隔短縮、アラート条件の一時強化

緩和策の狙いは「攻撃の入口を減らす」ことです。特にインターネット公開中の環境では、“止められるところから止める”が被害の分岐点になります。

恒久対策:修正プログラム適用と設定見直し

一時しのぎの後は、恒久対策として修正プログラムの適用と、再発しにくい形への設定見直しを行います。重大なphp 脆弱性は、単発の更新で終わらず「運用の穴(更新遅延、構成の把握不足、公開範囲の過大)」を突かれて繰り返されがちです。

恒久対策では次をセットで実施します。

- 修正済みバージョンへの更新(影響のある実行形態・配布形態に合わせて)

- 関連設定の再点検:PHP実行方式やWebサーバ連携の設定が、安全な前提になっているか確認

- 適用後の再検証:想定どおりブロックできているか、サービス影響が出ていないか

パッチ適用の進め方と注意点

緊急度が高い脆弱性ほど、「急いだ結果、別の障害を起こす」リスクも現実的です。以下の手順で、スピードと安全性を両立させます。

- 対象範囲の確定:影響を受けるPHP実行環境(ホスト/コンテナ/AMIなど)を洗い出し、優先順位を付ける

- 更新手段の確認:OSパッケージ管理、コンテナイメージ更新、ソースビルドなど、環境ごとの正しい更新経路を特定する

- 検証→段階適用:可能なら検証環境で先に適用し、次に低リスク系→主要系へ段階的に適用する

- 再起動・切替の計画:PHP-FPMやWebサーバの再起動が必要な場合、手順と影響時間を明確化する

- 適用確認:バージョン表示だけでなく、実際に稼働中プロセスが更新後であること(再起動漏れがないこと)を確認する

- 事後監視:適用直後はエラー率、レスポンス、WAF検知、アクセス傾向を重点監視する

注意点として、複数のPHPが同居している環境(例:ホストに複数バージョン、コンテナとホストの混在、裏で別の実行経路が残っている等)では、「更新したつもり」が起こりやすいため、稼働実体(プロセス・ソケット・設定参照先)まで確認することが重要です。

PHPの脆弱性が潜みやすい箇所(どこを守るべきか)

「php 脆弱性」と聞くと、つい“自分が書いたコード”だけを疑いがちです。しかし実際には、攻撃者が狙う入口は複数あります。PHP本体のランタイムや拡張、フレームワークやCMSなどの周辺コンポーネント、Composerで入る依存ライブラリ、そして自作実装の欠陥が複雑に絡み合い、どこか1つでも抜けると侵害につながります。

ここでは「どこを守るべきか」を整理し、現実的に優先順位を付けられるよう、PHPの脆弱性が潜みやすい代表的な箇所を分解して解説します。

PHP本体(言語ランタイム・拡張)

PHPそのもの(CLI/FPM/Apache moduleなどの実行基盤)は、アプリケーション全体の土台です。ここに脆弱性があると、アプリ側でいくら対策していても迂回される可能性があり、影響範囲が大きくなります。特に「言語ランタイム」「標準拡張」「追加拡張(PECL等)」は、OSやWebサーバ、実行モードと組み合わさって攻撃面が広がりやすい領域です。

サポート切れバージョンの放置:PHPはサポート期限を過ぎるとセキュリティ修正が提供されず、既知のphp 脆弱性が“治らない状態”で残ります。攻撃者にとっては最も分かりやすい標的です。

実行環境に紐づくリスク:PHP-FPMやWebサーバ連携、Windows環境など、動作条件によって影響が変わる脆弱性もあります。「どのOS・どのSAPI・どの設定」で動いているかを把握していないと、危険な組み合わせを見落としがちです。

拡張モジュールの追加による攻撃面増加:画像処理、暗号、通信、圧縮などの拡張は利便性が高い一方、C言語実装に起因する欠陥が入り得ます。使っていない拡張を有効化したままにすると、不要なリスクを抱えます。

設定・ビルド差異の“環境依存”:同じPHPバージョンでも、ディストリビューションのパッケージ差分やビルドオプション、同梱ライブラリの差で挙動が変わることがあります。脆弱性情報を読むときは、単に「PHP x.y.z」と見るだけでなく、自環境の配布形態も前提に含めるべきです。

つまり、PHP本体周りは「アプリの外側」に見えても、php 脆弱性対策の最優先の守備範囲です。コードレビューやWAF以前に、実行基盤の健全性が前提になります。

フレームワーク/CMS/プラグインなど周辺コンポーネント

実務では、PHPは“単体”で使われるより、LaravelやSymfony等のフレームワーク、あるいはWordPressのようなCMSとそのプラグイン・テーマを通じて動いているケースが多いです。この層は機能が豊富で更新頻度も高く、php 脆弱性の温床になりやすいポイントです。

本体よりも「周辺」で穴が開く:PHP本体が最新でも、CMSやプラグインの既知脆弱性が残っていれば侵害されます。攻撃者は“パッチの当たっていない部品”を探してそこから入るため、周辺コンポーネントの管理が甘いと狙われやすくなります。

プラグイン/テーマの品質ばらつき:エコシステムが大きいほど、開発体制やレビューの品質はまちまちです。短期間で作られた拡張機能が、入力検証不足や権限チェック不備を抱えたまま配布されることもあります。

設定ミス・運用ミスが“脆弱性化”する:フレームワークやCMSは安全機構を備えていても、無効化・誤設定・例外的な回避実装によって、守りが崩れることがあります。特に権限周りや管理画面の公開範囲は、運用次第でリスクが跳ね上がります。

アップデートの難しさが放置を生む:プラグイン同士の競合や互換性の問題で更新が遅れ、結果的に既知のphp 脆弱性が長期間残るパターンは典型的です。「更新できない理由」が積み上がるほど、攻撃者にとっての成功確率は高まります。

周辺コンポーネントは“便利さ”の裏側で依存関係が増え、把握漏れが生まれやすい層です。自組織でコントロールできない部品が多いほど、棚卸しと更新判断の仕組みが重要になります。

自作PHPコード(実装起因の欠陥)

自分たちで書いたPHPコードは最も融通が利く一方で、設計・実装の癖がそのまま弱点になります。特に、短納期の改修や仕様変更の積み重ねで、例外処理や入力周り、権限判定が“場当たり的”になり、php 脆弱性の原因が埋め込まれやすいのが現実です。

境界(入力・外部I/O)に欠陥が集中:ユーザー入力、HTTPヘッダ、Cookie、アップロードファイル、外部APIレスポンスなど、信頼できないデータが入る場所で不備が起きやすくなります。境界処理が散らばっているほど、抜け漏れが発生します。

“動けばOK”の実装が後で重荷になる:デバッグのために残した出力、暫定的な管理用エンドポイント、例外時の詳細エラーメッセージなどが本番に残ると、情報露出や不正操作の糸口になります。

認証・認可の実装のズレ:ログイン機構はあっても、APIごとの権限チェックや、オブジェクト単位のアクセス制御が甘いと、意図しないデータ参照や操作につながります。これは「機能の不足」ではなく「実装の癖」で起こりやすい欠陥です。

古い書き方・独自流儀の踏襲:過去のコードをコピーして増殖するほど、同種の欠陥が広範囲に複製されます。特に“昔の慣習”が残っている場合、最新の前提でレビューしないと脆弱性を見逃しやすくなります。

自作コード由来のphp 脆弱性は、特定のライブラリ更新だけでは解決しません。コードの書き方・設計のルール・レビュー観点が、そのまま防御力を左右します。

依存ライブラリ(Composer)とサプライチェーン

Composerによる依存管理は、開発効率を大きく上げる一方で、「自分たちが直接書いていないコード」を大量に取り込む仕組みでもあります。つまり、php 脆弱性は自作コードだけでなく、依存パッケージや配布経路(サプライチェーン)からも入り得ます。

依存は“ツリー構造”で増殖する:直接requireしたパッケージがさらに別のパッケージに依存し、気付かないうちに多数のコードがプロダクトに含まれます。表面上は数個の導入でも、実際の攻撃面はもっと大きくなります。

更新停止・メンテ不全のパッケージ:人気が落ちた、作者が離れた、互換性問題で固定された等の理由で更新が止まると、既知の脆弱性が放置されやすくなります。「今も保守されているか」は重要な評価軸です。

composer.lockの扱いが安全性を左右:lockの運用が曖昧だと、環境ごとに異なる依存バージョンが入り、脆弱性の有無や再現性がブレます。結果として、脆弱性調査や影響範囲特定が難しくなります。

サプライチェーンリスク:依存パッケージそのものが悪性化したり、配布経路が汚染されたりすると、通常のコードレビューだけでは検出しづらい問題が入り込みます。ライブラリの選定や取得経路、導入プロセスの統制が薄いほど、リスクは高まります。

依存ライブラリ由来のphp 脆弱性は「開発チームが書いていないからこそ」見落とされやすい領域です。使うライブラリが増えるほど、導入・更新・棚卸しを“仕組み”として回さないと、脆弱性は静かに蓄積していきます。

代表的なPHP脆弱性の種類と実践的な対策

SQLインジェクション:DB操作の不正実行を防ぐ

SQLインジェクションは、ユーザー入力がSQL文として解釈されることで、データの不正閲覧・改ざん・削除などを引き起こす典型的なPHP脆弱性です。対策の基本は「SQL文と値を分離する」ことに尽きます。加えて、入力の取り扱い、権限、エラーの出し方まで含めて多層で防ぐのが実践的です。

プリペアドステートメントの徹底(PDO/MySQLi)

最優先はプリペアドステートメント(プレースホルダ)を徹底し、SQL文字列の連結で値を埋め込まないことです。PDOでもMySQLiでも「バインドして実行」する形を標準化します。

- SQL文は固定し、可変なのは「値」だけにする

- クエリ組み立てで

".$_GET['id']."のような連結をしない - 数値でも文字列でもプレースホルダを使い、型に依存した自己流エスケープに頼らない

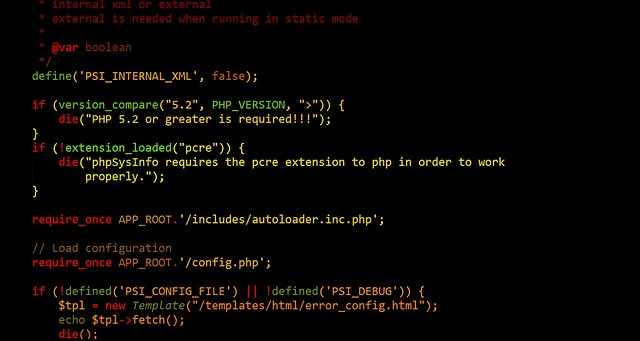

// PDO例:値をバインドして実行(SQLと値を分離)

$stmt = $pdo->prepare('SELECT * FROM users WHERE id = :id');

$stmt->execute([':id' => $id]);

$row = $stmt->fetch();

また、ORDER BYやカラム名など「プレースホルダ化できない可変要素」は、ホワイトリストで制御します(ユーザー入力をそのままSQL構文側に入れない)。

入力検証・権限制御・エラーハンドリングの要点

プリペアドステートメントが主対策ですが、侵入後の被害を抑えるために周辺対策も欠かせません。

- 入力検証:IDは数値、日付はフォーマット、列挙値は候補固定など、アプリ仕様に沿って「受け取ってよい形」を明確化します(ただし入力検証のみでSQLインジェクションは防げないため、必ずプリペアドと併用)。

- 権限制御:DBユーザー権限を最小化し、参照のみの画面で更新権限を付与しない、不要なDROP/ALTER権限を持たせないなどを徹底します。

- エラーハンドリング:SQLエラーやスタックトレースを画面に出さず、利用者には汎用メッセージ、詳細はサーバ側ログに記録します。SQL文やテーブル名が漏れると攻撃の精度が上がります。

XSS:不正スクリプト実行を防止する

XSS(クロスサイトスクリプティング)は、攻撃者が仕込んだスクリプトがブラウザで実行され、セッション情報の窃取や画面改ざんにつながるPHP脆弱性です。基本方針は「入力を信用しない」だけでなく、「出力時にコンテキストに合わせて無害化する」ことです。

出力エスケープとコンテキスト別対策

XSS対策の主役は出力エスケープです。とくにHTML本文、属性値、JavaScript、URLなど“出力先の文脈(コンテキスト)”で必要な処理が変わります。

- HTML本文:

htmlspecialchars($value, ENT_QUOTES, 'UTF-8')でエスケープ - HTML属性:同様にエスケープし、可能なら属性値自体をホワイトリストで制限

- URL:

href等はスキームを含めホワイトリスト化(javascript:等を遮断) - JavaScript埋め込み:文字列連結で埋め込まず、

json_encode等で安全にデータ化して渡す

// HTML本文に出す値は原則エスケープ

echo htmlspecialchars($comment, ENT_QUOTES, 'UTF-8');

「エスケープの抜け」が最大の原因になりやすいため、テンプレート側で自動エスケープする仕組み(テンプレートエンジンや共通ヘルパ)を使い、個別実装を減らすのが現場では効果的です。

CSPの導入とテンプレート設計の工夫

CSP(Content Security Policy)は、万一XSSの混入が起きても「スクリプトを実行させない」方向で被害を抑える防御策です。PHPアプリではHTTPレスポンスヘッダで付与し、段階的に強化していくのが現実的です。

- インラインスクリプトの抑止:可能ならテンプレートから

<script>...</script>の直書きを減らし、外部JSへ移動 - 許可リスト型の設計:読み込み元を限定し、不要なドメイン許可をしない

- テンプレートの責務分離:表示層は「表示のみ」、データ加工は事前に行い、テンプレート内での文字列連結を減らす

CSPは万能ではなく、既存実装との相性で調整が必要ですが、出力エスケープの補強として導入価値が高い対策です。

入力バリデーション/サニタイズの位置づけ

入力バリデーションやサニタイズは、XSS対策の「補助」として位置づけるのが安全です。理由は、入力時点で完全に危険文字を除去しようとすると、表示コンテキストの違いに対応しきれず、抜け漏れや仕様破壊が起こりやすいからです。

- バリデーション:長さ・形式・文字種・許可文字など「受け入れ基準」を満たさない入力を拒否する(品質と攻撃面の縮小)

- サニタイズ:保存前に必要最小限(例:制御文字除去)に留め、出力時エスケープを主戦略にする

つまり、入力側で“変な値を入れさせない”ことでリスクを下げつつ、最終的なXSS防止は“出すときに適切にエスケープ”で担保する、という役割分担が実務的です。

CSRF:意図しない操作の強要を防ぐ

CSRF(クロスサイトリクエストフォージェリ)は、ログイン中の利用者に対して、意図しない送金・設定変更・投稿などを実行させる攻撃です。PHP脆弱性としては「状態変更リクエストを本人操作と区別できない」設計が主因で、対策はトークン検証とCookie設計のセットで考えるのが基本です。

CSRFトークンと検証の実装

重要操作(POST/PUT/DELETE等)にはCSRFトークンを付与し、サーバ側で一致を検証します。ポイントは「セッションに結びついた予測困難な値」を使い、失敗時は確実に拒否することです。

- フォーム表示時にトークンを生成してセッションに保存

- フォームにhiddenとして埋め込み、送信時に照合

- 一致しない・存在しない場合は処理を中断し、状態変更を行わない

// 生成(例)

$_SESSION['csrf_token'] = bin2hex(random_bytes(32));

// 検証(例)

if (!hash_equals($_SESSION['csrf_token'] ?? '', $_POST['csrf_token'] ?? '')) {

http_response_code(403);

exit('Forbidden');

}

GETで状態変更を行わない(リンク踏ませるだけで更新できる設計を避ける)のも、CSRF耐性の基礎になります。

SameSite属性などCookie設計のポイント

CSRFはCookieが自動送信される仕組みを悪用するため、Cookie属性の設計も被害抑止に直結します。セッションCookieには特に注意が必要です。

- SameSite:可能なら

Laxまたは要件に応じてStrictを検討し、クロスサイト送信を抑制 - Secure:HTTPS前提で

Secureを付け、平文HTTPで送らせない - HttpOnly:JavaScriptからの参照を防ぎ、XSSと組み合わさった被害拡大を抑える

なおSameSiteはブラウザ挙動や要件(外部決済やSSO等)で調整が必要になるため、トークン検証を主、Cookie属性を副として組み合わせるのが堅実です。

OSコマンドインジェクション:サーバ操作の乗っ取りを防ぐ

OSコマンドインジェクションは、PHPから外部コマンドを呼び出す際にユーザー入力が混入し、任意コマンド実行につながる危険なPHP脆弱性です。攻撃が成立すると情報漏えいや改ざんだけでなく、サーバ自体の乗っ取りに直結します。

危険関数の扱いと外部コマンド呼び出しの回避

まず「本当にOSコマンドが必要か」を問い、可能ならPHP標準機能・ライブラリで代替します。どうしても必要な場合は、ユーザー入力をコマンド文字列に直接連結しないのが最低条件です。

exec/shell_exec/system/passthruなどの利用箇所を棚卸しする- 引数は固定化・ホワイトリスト化(選択肢方式)し、自由入力を渡さない

- 文字列連結でコマンドを組み立てない(どうしても必要なら引数の厳格な検証とエスケープを併用)

特に「ファイル名」「オプション」「パス」をユーザー入力から受け取る設計は事故が起きやすいため、サーバ側で管理するIDから実体へ解決する方式に寄せると安全性が上がります。

権限分離・実行環境の制限

仮に脆弱性が残っても被害を限定するには、実行環境の制限が有効です。

- 最小権限:Webサーバ実行ユーザーに不要な権限を与えない(書き込み先を限定)

- 権限分離:必要な処理だけを別プロセス・別ユーザーで実行し、Web層から直接叩かない設計を検討

- 実行環境の制限:コンテナやサンドボックス等でファイルシステム・ネットワーク到達性を絞り、横展開を抑える

OSコマンド実行が絡む機能は、設計段階から「突破された前提」で境界を引いておくことが重要です。

ファイル取り込み系の欠陥(RFI/LFI):不正ファイル読み込み対策

RFI/LFIは、include/require等で取り込むファイルパスに不正な入力が混入し、ローカルファイルの読み取りや、条件次第ではコード実行まで発展するPHP脆弱性です。対策は「ユーザー入力で取り込み先を決めない」設計が基本となります。

パスにユーザー入力を直接使わない

最も避けるべきは、include $_GET['page'] . '.php';のようにユーザー入力から取り込み対象を直接決定する実装です。安全な設計としては、

- ページ遷移は「ページID」などの固定キーを受け取り、サーバ側の対応表(マップ)でファイルを決める

- テンプレートや部品の取り込みはアプリ側で固定し、リクエストパラメータで切り替えない

この段階で攻撃の入口を大きく減らせます。

ホワイトリスト検証とパス正規化

やむを得ずユーザー入力を扱う場合は、ホワイトリストで許可する候補を限定し、さらにパス正規化で意図しないディレクトリ参照を潰します。

- 許可されるファイル名(またはID)を配列等で固定し、それ以外は拒否

../のようなディレクトリ移動を許さない(正規化後に想定ディレクトリ配下か確認)- 拡張子を固定し、二重拡張子などの想定外パターンを排除

「文字列置換で../を消す」などのブラックリスト型は抜け道が生まれやすいため、候補固定(ホワイトリスト)を主戦略にします。

PHP設定(allow_url_include等)での抑止

RFIの成立にはPHP設定が関係するケースがあり、設定面で攻撃可能性を下げられます。代表例がallow_url_includeで、これが有効だとURL経由の取り込みが可能になり、リスクが上がります。

allow_url_includeは原則無効を維持し、例外運用を避ける- 設定変更後は該当機能への影響を確認し、取り込みの設計自体を見直す

ただし、設定はあくまで「抑止・緩和」であり、根本はアプリ側で取り込み先を安全に決めることです。

パストラバーサル:想定外のファイル参照を遮断する

パストラバーサルは、ダウンロード機能や画像表示などでファイルパスを不正に操作され、../../等を使って想定外のファイルへアクセスされる問題です。PHP脆弱性としては、ファイル参照機能の設計ミスが主因になりやすい領域です。

パス正規化・拡張子制限・保存領域分離

実装では「参照してよい領域」を明確に固定し、その範囲外へ出られないようにします。

- パス正規化:正規化した結果が許可ディレクトリ配下にあるかを確認する(前方一致の文字列比較だけに頼らず、正規化結果で判定する)

- 拡張子制限:配信対象の拡張子を限定し、

.php等の実行され得るものを扱わない - 保存領域分離:ユーザーアップロード領域とアプリコード領域を分離し、同一ディレクトリに置かない

加えて、ファイル名をクライアント指定にせず、サーバ側で発行したIDから実体へ解決する方式にすると、パス操作の余地が大きく減ります。

セッション管理の不備:ハイジャック/固定化を防ぐ

セッション管理の不備は、セッションIDの盗用(ハイジャック)や、攻撃者が用意したIDを使わせる固定化によってアカウント乗っ取りにつながるPHP脆弱性です。対策は「重要タイミングでIDを更新」「寿命を管理」「Cookie属性で守る」の3点が核です。

セッションID再生成・タイムアウト・属性設定(Secure/HttpOnly)

- セッションID再生成:ログイン成功時や権限変更時に

session_regenerate_id(true)等でIDを更新し、固定化を防ぐ - タイムアウト:アイドルタイムアウト・絶対期限を設け、長時間の悪用を防ぐ

- Cookie属性:

Secure:HTTPS以外で送信させないHttpOnly:JSから参照させず、XSSと組み合わさった窃取を抑える

セッション周りはXSS等の別脆弱性と連鎖しやすいため、属性設定とID運用をセットで堅牢化しておくことが重要です。

認証・認可の欠陥:権限昇格やIDORを防ぐ

認証・認可の欠陥は、ログイン突破だけでなく、ログイン後の権限昇格やIDOR(参照IDの差し替えによる他人データアクセス)として顕在化します。PHP脆弱性対策としては「パスワード保護」「追加要素(MFA)」「アクセス制御の体系化」を押さえる必要があります。

パスワード保護・MFA・アクセス制御(RBAC等)

- パスワード保護:平文保存を避け、ハッシュ化(適切なアルゴリズムとコスト)を前提に運用する。ログイン試行の制限や監視も併用する

- MFA:重要操作や管理画面は多要素認証を検討し、パスワード漏えい時の突破を難しくする

- アクセス制御(RBAC等):画面表示の制御だけでなく、サーバ側のAPI/処理単位で認可チェックを必ず行う。IDOR対策として「対象リソースが当該ユーザーに紐づくか」を毎回検証する

「ログインしているからOK」ではなく、「このユーザーがこの操作をこの対象に対して行ってよいか」をサーバ側で判断するのが要点です。

エラー処理・ログ設定の不備:情報漏えいを起こさない

エラー出力やログの扱いが不適切だと、攻撃者に内部構造(パス、SQL、設定値等)を与え、他のPHP脆弱性を突かれやすくなります。対策は「表示しない」「必要十分に記録する」「監査できる形に残す」のバランスが重要です。

本番での表示抑止と監査ログの設計

- 本番での表示抑止:例外メッセージやスタックトレースを利用者へ返さず、汎用エラー画面・メッセージにする

- 監査ログ:ログイン、権限変更、重要データの更新・削除など、追跡が必要なイベントを記録する

- 機微情報の扱い:ログにパスワードやトークン等を出さない。必要ならマスキングする

「開発時は便利」な設定が本番で残ると情報漏えいに直結するため、環境ごとの出力方針を明確に分けて運用します。

依存パッケージの脆弱性:SCAで継続管理する

PHPではComposer経由で多数の依存パッケージを使うことが一般的で、アプリ本体が安全でも依存関係の脆弱性が入口になることがあります。これを継続的に管理する考え方がSCA(Software Composition Analysis)で、「入れたら終わり」ではなく、更新と検知を運用に組み込みます。

バージョン固定と更新運用(composer.lockの扱い)

依存管理ではcomposer.jsonだけでなく、実際にインストールされたバージョンを固定するcomposer.lockが重要です。環境差による事故を防ぎつつ、更新手順を定めて安全に追従します。

composer.lockをリポジトリ管理し、環境ごとのバージョンぶれを防止- 定期的にアップデートの時間を確保し、脆弱性修正を取り込む

- 更新時は影響確認(回帰テスト)を前提に手順化し、緊急更新にも対応できるようにする

依存の最小化と定期スキャン

依存が増えるほど攻撃面が広がるため、そもそも依存を最小化し、かつ定期的にスキャンして検知できる体制を作ることが、PHP脆弱性の現実的な抑止になります。

- 依存の最小化:使っていないパッケージは削除し、機能重複や目的不明の導入を避ける

- 定期スキャン:SCAで既知脆弱性を検出し、修正優先度を判断できるようにする

- 更新の継続:スキャン結果を「放置しない」運用(担当・期限・例外ルール)を決める

依存パッケージは“静的に安全”ではなく“時間とともに危険になり得る”ため、継続管理を前提に設計・運用することが重要です。

PHPの安全な設定と開発ベストプラクティス

PHPの脆弱性対策は、特定の攻撃手法だけを個別に防ぐのではなく、「設定」「開発プロセス」「実行環境」の3点を揃えて初めて効果が安定します。とくにPHPは設定(php.iniやWebサーバ設定、実行ユーザー権限)によって安全性が大きく変わるため、コードの修正だけで安心しないことが重要です。ここでは、PHPの脆弱性を減らすための安全な設定と開発ベストプラクティスを、原則→設定→運用分離→フレームワーク活用の順に整理します。

セキュアコーディングの基本原則(入力不信・最小権限・多層防御)

PHPの脆弱性の多くは「入力を信じる」「権限が強すぎる」「1つの防御に依存する」ことで起きます。まずは実装の土台として、以下の3原則をチーム共通のルールに落とし込みます。

- 入力不信(すべての外部入力を疑う)

GET/POSTだけでなく、Cookie、ヘッダ、URLパス、ファイル名、JSON、Webhookなど「外から来る値」はすべて検証対象です。型・長さ・文字種・許可リスト(ホワイトリスト)を基準に、想定外を弾く設計にします。 - 最小権限(必要最小限だけを許可)

PHP実行ユーザー、アップロード先ディレクトリ、ログ出力先、DBユーザー権限などを「できるだけ弱く」設定します。万一脆弱性が突かれても、被害範囲を最小化できます。 - 多層防御(1つ破られても次で止める)

入力検証だけに頼らず、出力時のエスケープ、権限チェック、例外処理、監査ログ、リソース制限などを重ねます。PHPの脆弱性は“単発のミス”で致命傷になりやすいため、複数の安全策を前提に設計します。

この3原則は抽象的に見えますが、レビュー観点として運用しやすいのが利点です。たとえば「その値は外部入力か?」「その処理は最小権限で動くか?」「それが破られても別の層で止まるか?」をチェック項目化すると、実装品質が揃いやすくなります。

php.ini/実行環境で押さえるべきセキュリティ設定

PHPの脆弱性は、アプリコード起因だけでなく「php.iniの設定不備」や「実行環境の許可範囲が広すぎる」ことでも拡大します。ここでは、特に事故につながりやすい設定を優先して確認します(実際の最適値は、アプリ要件とホスティング形態に合わせて調整してください)。

エラー表示・ログ・リソース制限

本番環境でのエラー表示は情報漏えいに直結しやすく、PHPの脆弱性を突く攻撃者に「ファイルパス」「クラス名」「SQL断片」などの手がかりを与えます。一方で、ログがないと侵害の検知や原因追跡が困難になります。さらに、リソース制限が弱いとDoS(リソース枯渇)に弱くなります。

- エラー表示は本番で無効化し、ログに寄せる

display_errorsは本番で抑止し、log_errorsを有効化してログへ出力する設計にします。例外・致命的エラーがユーザーに露出しないようにするのが基本です。 - エラーログの出力先を安全に設計する

error_logの出力先ファイルはWeb公開ディレクトリ配下に置かない、権限を絞る、ローテーション運用を用意する、といった事故防止が重要です。 - リソース制限で“暴走”や“攻撃”の影響を抑える

memory_limit、max_execution_time、max_input_time、post_max_sizeなどを適切に設定し、異常入力や重い処理で枯渇しないようにします。無制限は避け、要件ベースで上限を決めます。

ポイントは「表示しない=隠蔽」ではなく、「表示しないが、記録は残す」です。PHPの脆弱性対策では、攻撃を防ぐだけでなく“起きたときに追える”状態も同じくらい重要です。

ファイルアップロードとファイルアクセス制御

ファイルアップロードは、PHPの脆弱性が顕在化しやすい代表領域です。拡張子偽装やポリグロット、想定外のパス指定など、複合的に悪用されるため、php.iniと配置設計の両方で制御します。

- アップロード上限の設定

file_uploadsが必要な場合でも、upload_max_filesizeとpost_max_sizeでサイズ上限を設けます。大容量送信によるリソース枯渇リスクを下げられます。 - 一時ディレクトリの扱い(upload_tmp_dir)

upload_tmp_dirの実体パスは適切な権限で管理し、他プロセスから覗かれたり改ざんされたりしにくい配置にします。共有環境では特に重要です。 - ファイルアクセス範囲を絞る

open_basedirは、PHPがアクセスできるディレクトリを制限するための仕組みです。万能ではありませんが、万一のPHP脆弱性悪用時の“横移動”抑止として有効なケースがあります(アプリ要件と互換性を確認しながら導入します)。 - 危険な機能の要否を見直す

可能であれば、不要な関数をdisable_functionsで制限する方針も検討します。外部コマンド実行や特権的動作が必要ないアプリでは、攻撃成立条件を減らす効果が期待できます。

加えて、アップロードされたファイルは「Webから直接実行されない場所に保存する」「ファイル名をユーザー入力のまま使わない」など、実行環境とディレクトリ設計の組み合わせが重要です(設定だけで完結させないのがコツです)。

セッション関連の主要設定

セッション管理の不備は、アカウント乗っ取りや権限逸脱に直結しやすい領域であり、PHPの脆弱性対策として優先度が高い設定項目です。特にCookie属性とセッションID運用の基本を押さえます。

- Cookie属性(Secure / HttpOnly / SameSite)

session.cookie_secure(HTTPS前提でSecure付与)、session.cookie_httponly(JavaScriptから参照させない)、session.cookie_samesite(外部サイト起点の送信制御)を要件に合わせて設定します。これにより盗難・悪用リスクを下げられます。 - セッションIDの扱い(固定化対策)

session.use_strict_modeを有効化し、未初期化IDの受け入れを抑止するなど、セッション固定化の成立条件を減らします。 - セッションの保存先と権限

session.save_handlerとsession.save_path(ファイル保存の場合)を確認し、保存ディレクトリの権限を適切に管理します。共有ホスティングやコンテナ環境では、意図せぬ共有・漏えいが起きない設計が重要です。 - 有効期限の設計

session.gc_maxlifetimeやCookieの有効期限を、運用要件(利便性)とリスクのバランスで決めます。長すぎるセッションは盗難時の被害が拡大しやすくなります。

セッションは「正しく動いているように見えても危ない」ことが多い分野です。設定値の棚卸しを定期的に行い、アプリの認証フロー(ログイン、権限昇格、ログアウト)と矛盾しないよう整合させます。

開発環境と本番環境の分離(設定・権限・秘密情報)

PHPの脆弱性を“作り込まない”ためには、開発の利便性と本番の安全性を同一視しないことが重要です。開発環境ではデバッグしやすさを優先しがちですが、その設定や秘密情報が本番に混入すると、脆弱性の温床になります。

- 設定の分離

開発では詳細エラー表示やデバッグツールを使っても、本番では無効化する前提で設定を分けます。環境変数や設定ファイルを分離し、デプロイ時に混ざらない仕組みにします。 - 権限の分離

本番のDB・ストレージ・外部APIは、開発者PCや検証環境から直接触れない設計にします。本番用の認証情報を開発環境に置かないことが基本です。 - 秘密情報の分離と管理

APIキー、DBパスワード、JWT秘密鍵などをソースコードに直書きしない運用にします。リポジトリに残ると回収が困難で、PHPの脆弱性以前に重大インシデントへ直結します。

分離の要点は「人が気をつける」ではなく、「混入しない仕組みを用意する」ことです。設定ファイルのテンプレート化、環境変数注入、権限境界の明確化など、プロセス側で担保します。

フレームワークの防御機能を正しく使う(自前実装を減らす)

PHPの脆弱性は“自前で便利関数を作った結果、境界条件が漏れる”パターンで増えがちです。フレームワークが提供するセキュリティ機能を前提に設計し、独自実装を最小化することが、結果的に安全で保守しやすい近道になります。

重要なのは「フレームワークを使っているから安全」ではなく、標準機能の使い方を外すと簡単に脆弱性が復活する点です。テンプレート出力、ルーティング、認可、バリデーションなどは“推奨された流儀”に寄せ、例外を減らすほどレビューもしやすくなります。

フレームワーク標準機能(CSRF/XSS/認可等)の活用ポイント

フレームワークの標準機能は、典型的なPHPの脆弱性に対して「踏み抜きやすい罠」を避ける設計になっていることが多い一方、部分的に無効化したり、別経路で出力したりすると効果が落ちます。活用の際は次の観点を押さえます。

- CSRF対策は“ルート単位で例外を作りすぎない”

トークン検証を標準ミドルウェアで一括適用し、どうしても例外が必要な場合のみ限定的に扱います。例外の増加は抜け道になりやすいです。 - XSS対策は“テンプレートの自動エスケープ”を前提にする

文字列連結でHTMLを組み立てたり、無加工出力の多用を避け、テンプレート機構の自動エスケープに寄せます。無加工出力が必要なら、入力経路・出力箇所・許可するHTMLを明確化します。 - 認可は“画面制御”ではなく“サーバ側の権限チェック”で担保する

ボタン非表示やフロント側制御では不十分です。フレームワークのポリシー/ガード/ミドルウェア等を用い、リクエストごとに権限を検証します。 - バリデーションは“境界の入口”で統一する

コントローラ層やフォームリクエスト等、標準のバリデーション機構に寄せ、バラバラな独自チェックを増やさないようにします。ルールが散ると抜け漏れが発生し、結果としてPHPの脆弱性を作り込みやすくなります。

標準機能を使う=安全性が上がるだけでなく、レビューや運用の共通言語が揃うというメリットもあります。脆弱性対策は“継続運用”が前提のため、属人化を減らす設計が長期的な防御力につながります。

脆弱性の検出・診断・テストの進め方

php 脆弱性は「作り込みのミス(実装欠陥)」だけでなく、「設定・依存関係・想定外の入力」など複数の層に潜みます。そのため、検出と診断は単発のチェックではなく、静的解析(SAST)→動的解析(DAST)→必要に応じてペネトレーションテストのように、工程ごとに観点を変えながら反復するのが効果的です。

ここでは、開発サイクルに乗せやすい標準的な進め方として、SASTで早期に欠陥を潰し、DASTや侵入テストで「実害の有無」を確認する流れを整理します。

静的解析(SAST)で早期に欠陥を潰す

SASTは、アプリケーションを実行せずにソースコードを解析し、バグやコーディング規約違反、型の不整合、危険な書き方などを検出する手法です。php 脆弱性対策の観点では、「脆弱になりやすい実装パターン」を早期に洗い出して修正コストが安い段階で潰すことが主目的になります。

ポイントは、SASTを「完璧な脆弱性検出器」として期待しすぎないことです。SASTは得意不得意があり、実行時の挙動や環境依存の問題は見落とすことがあります。一方で、PR(プルリクエスト)単位で確実に回せるため、継続的に安全品質の下限を引き上げるのに向いています。

主要ツールの使い分け(PHPStan/Psalm/PHPCS/SonarQube等)

PHPの静的解析は、目的によってツールを使い分けると運用が安定します。代表的なツールと得意領域は次の通りです。

| ツール | 主な目的 | 得意な検出例(php 脆弱性に繋がりやすい観点) | 運用のコツ |

|---|---|---|---|

| PHPStan | 静的解析(型・バグ検出) | null混入、型の取り違え、到達不能コード、例外の扱い漏れなど | レベルを段階的に上げて誤検知・未対応を減らす |

| Psalm | 静的解析(型・厳密性・安全性) | 型安全性の欠陥、未定義変数、配列アクセスの危険、データフロー上の不整合など | アノテーションや型定義を整備すると精度が伸びる |

| PHPCS(PHP_CodeSniffer) | コーディング規約・品質統一 | 規約違反、可読性低下によるレビュー漏れの温床の排除 | まずは自動整形(可能ならPHPCBF)とセットで導入 |

| SonarQube | 品質の可視化(静的解析の統合) | バグ/コードスメル/脆弱性観点のルールに基づく指摘、プロジェクト全体の傾向分析 | 「新規コードのみ」ゲートから始めると導入しやすい |

使い分けの実務的な目安は以下です。

- まず型とバグを減らしたい:PHPStanまたはPsalm(併用も可)

- チームの書き方を揃えたい:PHPCS(+自動修正)

- 複数言語・複数リポジトリで品質を横断管理したい:SonarQube

なお、php 脆弱性は「危険関数を使った=即アウト」ではなく、文脈依存で成立するケースも多いです。ツールの指摘を鵜呑みにするのではなく、「入力→加工→出力/実行」のデータの流れに沿ってレビューとセットで判断する運用が現実的です。

CI/CDへの組み込みと運用のコツ

SASTを形骸化させない鍵は、CI/CD(継続的インテグレーション/デリバリー)で「毎回自動的に回る」状態を作り、結果を開発者の意思決定に直結させることです。具体的には、次の観点で設計します。

- 実行タイミングの分離:PRでは軽量チェック(差分中心)、夜間やメインブランチではフルスキャンなど、速度と網羅性を両立させる

- 失敗条件(ゲート)を明確化:重大度の高い違反のみをブロックし、軽微なものは警告にするなど、開発停止を招かないルール設計にする

- 「新規コード優先」の考え方:既存の技術的負債が多い場合、全件を一度に直すと破綻しやすい。新規追加・変更部分から基準を厳格化する

- 誤検知のチューニング:ルールの無効化は最小限にしつつ、妥当な例外は設定ファイルで管理し、属人化しない

- 結果の見せ方:CIログに埋もれさせず、PRコメントやレポートとして要点(どのファイルの何行が問題か)を提示する

運用上の落とし穴として多いのが、最初から厳しすぎる設定で導入し、警告が大量に出て誰も見なくなるパターンです。php 脆弱性対策のためにも、「止めるべき問題」から段階的にゲート化し、改善の習慣を作るのが近道です。

動的解析(DAST)とペネトレーションテストで実害を確認する

DASTは、アプリケーションを実際に動かしながら外部から疑似攻撃を行い、脆弱性が成立するかを検証する手法です。SASTが「コード上の欠陥の可能性」を見つけるのに対し、DASTは「本当に攻撃できるか(実害)」を確認しやすいのが特徴です。

php 脆弱性の多くは、ルーティング、認証・認可、入力処理、セッション、エラーハンドリングなど、実行時の状態や設定に依存します。DASTはそのギャップを埋め、優先順位付け(今すぐ直すべきか)の判断材料を増やします。

代表的ツールの活用(OWASP ZAP/Burp Suite等)

DASTツールは「自動スキャン」だけでなく、手動検証と組み合わせることで精度が上がります。代表例として、OWASP ZAPとBurp Suiteの位置づけを整理します。

- OWASP ZAP(Zed Attack Proxy)

- オープンソースで導入しやすく、CIでの自動スキャンにも適用しやすい

- プロキシとして通信を観察しつつ、スパイダーやアクティブスキャンで典型的な問題を検出する

- 用途:定期スキャン、回帰テスト、まずは広く当てるスクリーニング

- Burp Suite

- 手動テスト(リクエスト改変、リピーター、イントルーダー等)を強力に支援し、複雑な再現手順の検証に向く

- 認証後画面や多段フォーム、APIなど「自動化しにくい箇所」の深掘りに強い

- 用途:重要機能の重点診断、疑わしい挙動の再現、ペネトレーションテスト支援

ツール活用時の現実的な注意点として、認証が絡む画面は自動スキャンが取りこぼしやすく、またスキャンが負荷をかける場合があります。検証環境を用意し、対象URL範囲・リクエストレート・除外パスを明確にして安全に実行することが重要です。

テスト計画〜報告までの標準プロセス

DASTやペネトレーションテストは、実施自体よりも「計画と報告の型」を作ることで成果が安定します。標準プロセスの例は以下の通りです。

- スコープ定義

対象システム(ドメイン、API、管理画面等)、対象外(決済など高リスク領域は別枠で実施等)、テスト可能時間帯、許容負荷、テストアカウント権限を決めます。スコープが曖昧だと、php 脆弱性の見落としや過剰な攻撃トラフィックの原因になります。

- 事前準備(環境・認証・ログ)

検証環境の用意、WAFやレート制限の挙動確認、アプリ/ミドルウェア/アクセスログの取得可否を確認します。再現性の担保にはログが不可欠です。

- 探索(マッピング)

画面遷移、エンドポイント、パラメータ、認可の境界(ロール差)を整理し、攻撃面を洗い出します。自動クローリングだけに頼らず、重要機能(ログイン、更新系、ファイル操作、管理機能)を手動で補完します。

- 検証(自動+手動)

まず自動スキャンで広く当て、疑わしい箇所を手動で深掘りして「成立条件」を詰めます。成立した場合は、影響範囲(他ユーザー影響、権限逸脱、情報露出範囲)まで確認します。

- トリアージ(誤検知除外・重要度付け)

ツールの指摘は誤検知が混ざるため、再現手順で確認し、重要度と修正優先度を整理します。ここで「再現できないが気になる」項目は、条件や追加観測点(ログ、設定値)を明記して保留にします。

- 報告(開発が直せる形に落とす)

報告書には、少なくとも「概要」「再現手順(リクエスト例)」「影響」「発生条件」「推奨対策」「再テスト方法」を含めます。php 脆弱性の修正は実装変更に直結するため、開発者が迷わず着手できる粒度が重要です。

- 再テスト(修正確認+回帰確認)

修正後に再現不可となることを確認し、関連箇所に副作用が出ていないかも確認します。可能なら同じテストを自動化して、次回以降の回帰検出に繋げます。

このように、SASTで「混入させない」仕組みを作り、DASTとペネトレーションテストで「動いているものが本当に安全か」を検証することで、php 脆弱性の検出精度と改善速度を両立できます。

脆弱性が見つかったときの対応手順(インシデント対応)

PHPの脆弱性は「見つけた」時点で完了ではなく、被害拡大を防ぎつつ、原因を正しく直し、同じ事故を繰り返さないところまでが対応範囲です。特に公開サーバで動くPHPアプリは攻撃の自動化が進んでおり、対応の遅れがそのまま侵害につながることもあります。ここでは、現場で迷わないためのインシデント対応の標準手順を、プロセス・優先順位・ケース別の例・再発防止に分けて整理します。

対応プロセス(報告→評価→緩和→恒久修正→検証→共有)

PHP脆弱性対応は、場当たり的に修正を当てると「直したつもり」で穴が残ることがあります。以下の流れで、関係者と証跡を揃えながら進めるのが基本です。

報告(検知・通報・受付)

脆弱性診断、SAST/DAST、ログ監視、外部からの通報など、入口はさまざまです。まずは「いつ/誰が/どこで/何を見つけたか」を最低限の形式で記録し、対応の窓口(CSIRT相当、または担当チーム)へ即時共有します。

- 対象:アプリ名、URL、リポジトリ、環境(本番/ステージング)

- 再現条件:リクエスト例、パラメータ、PoC(入手できる範囲で)

- 痕跡:アラート、ログの該当時刻、スクリーンショット等

評価(影響範囲と事実確認)

「本当に脆弱性か」「悪用された形跡があるか」「どこまで影響するか」を切り分けます。PHP脆弱性では、アプリコード起因か、PHP本体・拡張・Composer依存の問題かで、影響範囲の見積もりと対処が変わります。

- 影響:情報漏えい、権限昇格、任意コード実行、サービス停止など

- 範囲:どの環境・サーバ・バージョン・エンドポイントが対象か

- 悪用有無:WAF/アクセスログ、認証ログ、プロセス起動履歴等の確認

緩和(被害拡大防止の一時対応)

恒久修正に時間がかかる場合でも、先に「悪用しにくくする」ことで被害を抑えます。緩和は、可用性と安全性のバランスを取りつつ、実施内容を必ず記録します(緩和策が恒久策と誤認される事故が多いため)。

- 該当機能の停止、公開範囲の縮小、アクセス制御(IP制限等)

- WAFの仮想パッチ(該当パターンの遮断)

- 危険なエンドポイントの一時的なルーティング遮断

- 権限の一時見直し(過剰権限の縮小)

恒久修正(原因の除去)

根本原因に対して、再発しない形で直します。PHP本体・拡張やフレームワーク/ライブラリが原因ならバージョンアップやパッチ適用が中心になりますが、自作コード起因なら実装方針(入力・出力・権限・例外処理等)まで含めて修正設計します。

- 修正方針をチケット化(変更点、影響、ロールバック手順)

- 修正コードのレビュー(セキュリティ観点の観察点を明記)

- リリース計画(段階反映、監視強化、緊急時の切り戻し)

検証(再現→修正確認→副作用確認)

「脆弱性が塞がったか」だけでなく「別の不具合を生んでいないか」も検証します。可能なら、元のPoCで再現不可になったこと、境界条件で抜けがないことを確認します。

- 修正前PoCで再テスト(再現しないことの確認)

- 回帰テスト(認証、決済、管理画面など重要導線)

- ログの整備(検知できる形になっているか)

共有(関係者連携・ナレッジ化)

インシデント対応は、担当者の記憶ではなく組織の資産にします。対応経緯、判断、工数、学びを簡潔にまとめ、次回の速度と質を上げます。

- タイムライン(検知→緩和→修正→復旧の時刻)

- 判断の根拠(重要度、優先度、緩和策採用理由)

- 再発防止タスクの登録(期限・責任者)

重要度判断と優先順位付け(CVSS等の考え方)

PHPの脆弱性対応では、緊急度を誤ると「致命的な穴を後回し」または「軽微な指摘に全リソースを投入」になりがちです。そこで、共通言語としてCVSS(Common Vulnerability Scoring System)等の考え方を使い、技術的深刻度と実運用上の危険度を分けて判断します。

技術的深刻度(スコア)

一般にCVSSは「攻撃条件」と「影響(機密性・完全性・可用性)」でスコアが上がります。例として、ネットワーク経由で認証不要・ユーザー操作不要で成立し、任意コード実行に至るタイプは高くなりやすいです。

環境要因(あなたのシステムでの危険度)

同じ脆弱性でも、インターネット公開か、管理画面のみか、追加の防御(WAF、IP制限、MFA、権限分離)があるかで優先度は変わります。特にPHP脆弱性は「到達可能性(攻撃者がその経路に触れられるか)」が重要です。

優先順位付けの実務ルール例

- 公開系・認証不要・RCE/権限昇格・情報漏えいの可能性:最優先で緩和→恒久修正

- 認証が必要でも管理者権限を奪える、または横展開につながる:高優先で短期対応

- 到達に強い前提(内部限定、特定操作必須)がある軽微指摘:計画修正(ただし放置せず期日を切る)

ポイントは、スコアだけで決めず「公開範囲」「実データの有無」「既に攻撃されている兆候」の3点を加えて、最終優先度を決定することです。

代表的なケース別の対応例(RCE/依存関係の脆弱性など)

同じ「PHP 脆弱性」でも、タイプによって初動でやるべきことが異なります。ここでは現場で多い2パターンを例に、判断と手順の違いをまとめます。

ケース1:RCE(任意コード実行)が疑われる

RCEは被害が最も深刻化しやすく、最初に「侵害済み前提」で動くのが安全です。緩和と調査を並行し、横展開や追加のバックドア設置を止めます。

- 緩和:該当経路の遮断(機能停止・アクセス制御・WAF)を即時実施

- 調査:不審なプロセス起動、未知のファイル生成、外部通信、改ざん痕跡を確認

- 恒久:修正版への更新/設定修正/危険な到達経路の再設計

- 検証:PoCの再実行不可、同種の入力点が他にないか水平展開で点検

注意:復旧を急いでログやディスクの状態を消してしまうと、原因究明や影響範囲特定が困難になります。証跡確保と封じ込めの順序を決めてから作業します。

ケース2:依存関係(Composerパッケージ等)の脆弱性が検出された

ライブラリ起因は「どの機能でそのライブラリを使っているか」「到達可能か」で優先度が変わります。また、バージョン更新が別機能へ影響しやすいので、計画的な更新と検証が重要です。

- 評価:影響を受けるバージョン範囲と、自システムでの利用箇所(到達性)を洗い出す

- 緩和:脆弱な機能を呼ぶ経路の制限、該当APIの一時停止、入力制限などで露出を下げる

- 恒久:安全なバージョンへ更新(必要なら関連パッケージも追随)し、ロックファイルを更新

- 検証:ユニット/結合/主要導線の回帰テストで互換性問題を確認

実務のコツ:更新を「今すぐ全部」ではなく、影響が大きい箇所から段階的に適用できるよう、対象機能と依存の関係を先に可視化しておくと対応が速くなります。

再発防止(振り返り・ルール整備・レビュー強化)

PHP脆弱性は、個別の修正だけでは別の場所で形を変えて再発しやすいのが特徴です。インシデント対応の最後に、原因を「個人のミス」ではなく「仕組みの不足」として捉え直し、再発確率を下げます。

振り返り(ポストモーテム)

責任追及ではなく、事実ベースで「なぜ見逃したか/なぜ早く止められなかったか」を整理します。

- 検知:アラートは出ていたか、ノイズに埋もれていないか

- 判断:重要度判断は適切だったか、前提条件は誤っていないか

- 対応:緩和策は十分だったか、恒久修正までのリードタイムは適正か

ルール整備(運用の標準化)

「誰がやっても同じ品質」になるよう、最低限のルールを文書化します。

- 報告テンプレート(再現手順、影響、証跡、暫定対応)

- 優先度の判断基準(公開範囲、到達可能性、影響の大きさ)

- 緊急リリース手順(承認、ロールバック、監視強化)

レビュー強化(再発しやすい欠陥の潰し込み)

PHP脆弱性は、レビュー観点が曖昧だと抜けやすい領域があります。レビューで見るべき観点をチェックリスト化し、同種の欠陥が混入しにくい状態にします。

- セキュリティ観点のレビュー項目をPRテンプレートに組み込む

- 修正の「周辺」も確認(同じ入力点・同じユーティリティ・同じ依存の利用箇所)

- 修正後のログ・監視ポイントまで含めて変更として扱う

継続的に安全性を保つ運用体制(DevSecOps)

PHPの脆弱性は「一度対策したら終わり」ではなく、フレームワークやComposer依存関係、サーバ設定、開発プロセスの変化に伴って継続的に発生します。そこで重要になるのが、開発(Dev)と運用(Ops)にセキュリティ(Sec)を組み込み、日々の変更に合わせて安全性を保ち続けるDevSecOpsの運用体制です。

ポイントは、属人化した「気づいたら対応」ではなく、自動化・可視化・標準化で“継続的に回る仕組み”へ落とし込むことです。以下では、PHP脆弱性対策を運用に定着させるための実践項目を整理します。

セキュリティテストの自動化(SAST/SCA/DASTの統合)

DevSecOpsの中核は、セキュリティ検査を「人の作業」から「パイプラインの標準工程」に変えることです。PHPの脆弱性は、実装ミスだけでなく、依存パッケージや設定・挙動の組み合わせでも生じるため、SAST/SCA/DASTを役割分担させつつ統合運用するのが効果的です。

- SAST:PHPコードを静的に解析し、危険な実装パターンや欠陥の兆候を早期に検知(例:入力値の扱い、危険関数の使用、権限チェック漏れなど)

- SCA:Composer依存関係を対象に、既知の脆弱性や危険なバージョンを検知(サプライチェーン面のPHP脆弱性対策の要)

- DAST:実行中のアプリに対して疑似攻撃を行い、実害につながる挙動(認可不備、XSSの反射、設定ミス等)を検知

統合のコツは、すべてを「毎回フルスキャン」にしないことです。たとえば、プルリクではSAST/SCAを必須にして短時間で回し、夜間や定期でDASTを実行するなど、開発スピードを落とさずに継続性を確保します。

段階的な導入ロードマップ(小さく始めて拡張)

一度に完璧を目指すと、ルールが重くなって形骸化しがちです。PHP脆弱性対策をDevSecOpsとして根付かせるには、「検知→止める→改善する」を段階的に強化するロードマップが現実的です。

- 可視化フェーズ(まずは知る):SAST/SCAをCIに入れ、結果をレポート化(失敗にせず警告として蓄積)

- ガードレールフェーズ(守る基準を作る):重大度の高い検出(例:既知の重大脆弱性、危険な設定、明確な欠陥パターン)だけをビルド失敗条件にする

- 拡張フェーズ(範囲を広げる):DASTの定期実行、検査対象の追加、ルールの厳格化、セキュリティレビューとの連動を進める

- 最適化フェーズ(運用を回し続ける):誤検知のチューニング、例外管理の整備、改善のKPI化(平均修正日数など)

重要なのは、チームの負担を急増させないことです。小さく始め、成果(検知率・修正速度・再発防止)を見える化しながら拡張すると、DevSecOpsは定着しやすくなります。

脆弱性情報の収集と更新管理

PHPの脆弱性は、PHP本体・拡張・フレームワーク・ライブラリなど複数レイヤーで発生し、しかも公開から攻撃出現までが短いケースもあります。したがって、脆弱性情報の収集と更新管理は「担当者のアンテナ」ではなく、情報源の標準化と運用ルールで継続性を確保する必要があります。

この領域の目的は2つです。1つ目は「必要なアラートを見逃さない」こと、2つ目は「対応を毎回迷わず進められる」ことです。

信頼できる情報源(公式・脆弱性DB等)の活用

情報源がバラバラだと、判断基準が揺れて優先順位付けが難しくなります。PHP脆弱性の運用では、まず一次情報(公式)と権威あるDBを軸に据え、そこから必要に応じて補完します。

- 公式情報:PHPの公式サイト(リリース/セキュリティ関連のアナウンス)や、利用しているフレームワーク/CMSの公式セキュリティ告知

- 脆弱性データベース:NVD(National Vulnerability Database)などのCVE情報、JVN(Japan Vulnerability Notes)など国内向けの整理情報

- 依存関係向け情報:Composerパッケージの脆弱性情報を扱う仕組み(SCAツールのDB、アドバイザリ情報)

特に注意したいのは、SNSやまとめ記事だけに頼る運用です。速報性はありますが、影響範囲や前提条件が省略されやすいため、最終判断は公式・DBで裏取りするフローを定めておくと、誤対応や過剰対応を防げます。

アラート設定と定期スキャンの自動化

継続運用では「気づき」を自動化しない限り、忙しい時期にPHP脆弱性対応が後回しになります。そこで、アラートとスキャンを仕組み化し、検知からチケット化までを短縮します。

- アラート:PHP本体・OSパッケージ・フレームワーク・主要ライブラリについて、更新/脆弱性の通知を受け取れる経路を統一する

- 定期スキャン:SCAを定期実行し、依存関係の新規脆弱性を自動検知(「コード変更がなくても脆弱になる」問題への対策)

- 運用連携:検知結果を自動でIssue/チケット化し、担当・期限・重要度の初期値をテンプレで付与する

また、アラートは多すぎると形骸化します。最初は「重大度の高いもの」「インターネット公開範囲に影響するもの」など、対応が必要なPHP脆弱性に絞って通知を設計し、運用に合わせて精度を上げていくのが現実的です。

更新手順・履歴・例外管理の整備

パッチ適用やライブラリ更新が滞る原因の多くは、技術的難しさよりも「手順が曖昧」「影響が追えない」「例外が管理されない」ことです。DevSecOpsでは更新作業を属人化させず、監査可能な形に整えます。

- 更新手順の標準化:検知→影響確認→更新→テスト→リリース→監視までをチェックリスト化し、誰でも同じ手順で進められるようにする

- 履歴の記録:いつ・何を・なぜ更新したか(または見送ったか)を残し、将来の判断材料にする

- 例外管理:更新できない事情(互換性、顧客要件等)がある場合は、期限付き例外として登録し、代替策(追加監視、アクセス制限、設定変更など)を紐付ける

例外を「放置」にしないことが重要です。例外は必ず期限と再評価条件を持たせ、定期的に棚卸しすることで、PHP脆弱性が長期間残存するリスクを下げられます。

チーム全体のセキュリティ意識を高める仕組み

ツールやプロセスを整備しても、最終的に日々の判断をするのは人です。DevSecOpsでは、個人の注意力に依存するのではなく、迷いにくいルールと学習が回る仕組みで、チーム全体の「セキュリティの解像度」を上げます。

特にPHP脆弱性は、フレームワークの使い方や実装慣習の差で混入しやすいため、共通言語(ガイドライン)と、学びの蓄積(ナレッジベース)が効果を発揮します。

ガイドライン・チェックリスト・教育の運用

「何を守るべきか」が曖昧だと、レビュー観点が人によって変わり、抜け漏れが起きます。そこで、PHP脆弱性に直結しやすい観点を、ガイドラインとチェックリストに落とし込み、教育で定着させます。

- ガイドライン:プロジェクトで採用する基本方針(例:入力の扱い、権限確認の考え方、危険APIの扱い、依存更新の方針)を明文化する

- チェックリスト:プルリク/リリース時に確認すべき項目を短く具体化し、レビューの品質を平準化する

- 教育:新規参加者向けオンボーディングと、既存メンバー向けの定期的な学習(事例ベース)をセットで回す

運用のコツは「守れる量」にすることです。項目を増やしすぎず、まずは頻出のPHP脆弱性につながるポイントから始め、検知結果やインシデントの学びを反映して更新していくと、ガイドラインが現場にフィットします。

定例共有とナレッジベースの整備

同じ種類の脆弱性が繰り返し見つかる場合、個別修正だけでは再発を止められません。DevSecOpsでは、検知・対応の結果を「学び」に変換し、チームの資産として残します。

- 定例共有:一定期間で見つかったPHP脆弱性、対応状況、未対応の理由、再発防止策を短時間で共有し、優先度と方針を揃える

- ナレッジベース:検知ルールの意図、誤検知の扱い、更新時のハマりどころ、例外の代替策などを蓄積し、次回の対応を短縮する

ナレッジは「長文の資料」よりも、検索しやすい形で残すのが継続の鍵です。たとえば「脆弱性の種類→影響→判断基準→対応手順→関連チケット」の型を決めると、PHP脆弱性対応のスピードと品質が安定します。

まとめ:PHP脆弱性対策で最優先すべきチェック項目

PHP脆弱性は「個別の欠陥を直す」だけではなく、更新・設定・監視を回し続ける運用と、開発から本番まで一貫した守りの設計で差が出ます。ここでは、今すぐ手を付けられて効果が大きい順に、最優先のチェック項目を整理します。

すぐ実施できる優先アクション(更新・設定・監視)

最初に取り組むべきは、攻撃者にとって「狙いどころ」になりやすい穴を短時間で塞ぐことです。とくにPHP脆弱性は、古い実行環境や設定不備が残っているだけで被害に直結することがあるため、更新・設定・監視の3点をセットで進めます。

更新(パッチ適用)を最優先で回す

PHP本体・拡張・OSパッケージを「最新に近い状態」に保つことは、PHP脆弱性対策の最短ルートです。まずは稼働中のバージョンを棚卸しし、更新の優先順位を決められる状態にします。本番のPHPバージョンと稼働モード(例:PHP-FPM等)を把握する

脆弱性修正が含まれる更新を定期メンテナンス枠で適用できるようにする

更新に備えて、ロールバック手順(戻し方)と事前検証環境を用意する

設定(安全側のデフォルト)へ寄せる

「設定ミス」は、修正が早い一方で、放置すると攻撃成功率を一気に上げます。まずは情報漏えいと不正実行を招きやすい設定を重点的に見直します。本番でエラー表示を抑止し、ログへ出す(画面に詳細を出さない)

不要な機能・モジュール・エンドポイントを無効化し、公開面を減らす

ファイル権限・実行権限を最小化し、書き込み可能な領域を限定する

監視(気づける状態)を先に作る

PHP脆弱性は「侵入されないこと」だけでなく、「侵入の兆候を早期に検知すること」が現実的な防衛ラインになります。監視が弱いと、被害が長期化しやすく、復旧コストが跳ね上がります。Webサーバ/PHP実行環境/アプリのログを集約し、検索できる状態にする

失敗ログイン急増、特定URLへの異常なリクエスト、想定外の500増加などのアラート条件を設定する

重要ファイルの改ざん検知(変更監視)や、プロセス異常の検知を導入する

ポイント:「更新できていない」「設定が初期値のまま」「ログを見ていない」は、PHP脆弱性が“見つかった瞬間に負ける”状態になりやすい組み合わせです。まずはこの3つを同時に改善し、攻撃の入口と発見遅れを減らします。

開発〜運用まで一貫した多層防御のポイント

次に重要なのは、開発・テスト・運用のどこか1点だけ頑張るのではなく、複数の防御を重ねて「1つ破られても致命傷にならない」状態を作ることです。PHP脆弱性は、コード由来・依存関係由来・環境由来が組み合わさって成立することも多いため、多層防御が効果的です。

開発:安全な変更が「普通に通る」プロセスにする

個人の注意力に依存すると抜け漏れが発生します。レビューや自動チェックで“落ちる仕組み”を先に整えるのが要点です。セキュリティ観点を含むレビュー項目を固定化し、属人化を減らす

依存関係(パッケージ)の更新を定期作業として組み込み、放置を防ぐ

機密情報(鍵・トークン等)をコードや配布物に混ぜない運用にする

テスト:想定外入力・例外系を“いつも通り”に試せるようにする

PHP脆弱性は、境界値や例外処理、エラー時の挙動に潜みやすい傾向があります。機能テストに加えて、異常系の確認を習慣化します。入力が壊れているケース(空、極端に長い、不正形式)を含めて検証する

権限の違い(管理者/一般など)で同じ操作を試し、越権を起こさないか確認する

エラー時に内部情報が出ないか、ログに必要な情報が残るかを確認する

運用:最小権限・分離・復旧性で“被害の上限”を決める

すべての侵入をゼロにするのは現実的に難しいため、侵入後の横展開や永続化を起こしにくくし、復旧できる状態を作ります。アプリ実行ユーザーの権限を絞り、書き込み可能な場所を限定する

環境(開発/検証/本番)を分離し、設定や資格情報の混入を防ぐ

バックアップと復元手順を定期的に検証し、緊急時に戻せるようにする

このように、PHP脆弱性対策は「更新・設定・監視」で即効性のある穴埋めを行い、そのうえで「開発〜運用の多層防御」によって再発と被害拡大を抑える、という順番で整えるのが最も効率的です。